Azure Bastion とは

Azure Bastion は、仮想マシン(VM)への安全なリモートアクセスを提供する Azure のマネージドサービスです。

従来のリモート接続では、SSH/RDP で直接 VM にアクセスするため、パブリック IP の付与が必要でした。また、ポート 22(SSH)やポート 3389(RDP)を開放する必要があり、セキュリティ上のリスクが懸念されました。

Azure Bastion は、HTTPS による安全な接続(ポート 443 のみ使用)を実現し、パブリック IP の付与も不要です。Azure Bastion を経由することで、VM への SSH/RDP アクセスをセキュアに行うことができます。

仮想マシンについて詳しく知りたい方は、こちらの記事もご覧ください。

Azure Virtual Machines (Azure VM)とは?主な特徴や作成手順、料金体系を解説

Azure Bastion のイメージ

Azure Bastion のイメージ

RDP と SSH について

まず、Azure Bastion の説明をする前に、前提知識として必要な RDP (リモートデスクトッププロトコル)と SSH(Secure Shell)についてご説明します。

自宅や会社のパソコンであれば、目の前にあるため、そのまま直接アクセスして操作することができます。しかし、クラウド環境の VM は、物理的に手元にないため、通常の方法ではアクセスできません。

そこで、自宅などから VM にリモートからアクセスするためには、RDP や SSH というプロトコルを利用する必要があります。

それぞれ以下のような違いがあります。

- RDP(リモートデスクトッププロトコル)

Microsoft が開発したプロトコルで、グラフィカル(GUI)操作が可能です。Windows の VM や PC にアクセスして操作する際に便利です。

- SSH(Secure Shell)

コマンドライン操作が中心で、特に Linux/UNIX サーバーの管理に最適です。

【関連記事】

VM からリモートデスクトップを行う具体的な方法についてはこちらもご参照ください。

Azure Bastion の主要機能

ここからは、Azure Bastion の主要機能についてご説明します。

Azure Portal を介した RDP と SSH アクセス

Azure Bastion を使うことで、Azure ポータルから直接 VM にアクセスできます。

従来は RDP や SSH クライアントをインストールして VM に接続する必要がありましたが、Azure Bastion ならブラウザ経由でアクセスすることが可能です。

TLS によるセキュアな接続

Azure Bastion は、接続で TLS(Transport Layer Security)を使用して通信内容を暗号化します。

TLS はインターネット上の通信を保護する世界標準の暗号化プロトコルであり、これによってリモートアクセス時のデータは強固に保護され、第三者による盗聴や改ざんのリスクを大幅に低減することができます。

パブリック IP アドレス不要の VM 接続

従来の RDP や SSH などのリモートアクセス方法では、外部(自宅や他のネットワーク)から VM にアクセスするために、VM にパブリック IP アドレスを割り当てる必要がありました。

パブリック IP はインターネット上で VM を一意に識別するためのものなので、パブリック IP を割り当てることで外部から VM にアクセスできるようになります。

この点 Azure Bastion は Azure クラウドの中の仮想ネットワーク(VNet)内に設置されているので、Bastion から VM への接続はプライベート IP アドレスを使用して安全に行うことができます。

外部からリソースに直接アクセスするのではなく、Azure Bastion を経由することで、安全に VM へアクセスできます。

Azure Bastion は、このアクセス経路の踏み台として機能するともいえます。

Azure の仮想ネットワークについては、以下の記事をご覧ください。

Azure Virtual Network (VNet)とは?その仕組みや料金、作成手順について解説

Azure Bastion のアーキテクチャと設計

Azure Bastion を正しく設計・デプロイするには、ネットワーク構成やサブネットの要件、仮想ネットワークピアリングに関する考慮が必要です。

以下では、Azure Bastion のデプロイメントアーキテクチャと設計上の重要なポイントを解説します。

仮想ネットワークへのデプロイメント

Azure Bastion は VNet 内に設置されますが、設定の際などに以下の2つのポイントを押さえる必要があります。

AzureBastionSubnet

Azure Bastion を使うには、まず VNet 内に専用のサブネットを作る必要があります。

サブネットとは、仮想ネットワーク内の小さな区画のことですが、Azure Bastion はこの AzureBastionSubnet という名前のサブネットの中で動作します。

AzureBastionSubnet のは次のとおりです。

- サブネット名は必ず「AzureBastionSubnet」であること。

- 最小サイズは/26 の IP アドレス範囲(64 個の IP アドレス)が必要であること。

- サブネット内では、他のリソースや VM を作成することはできず、Azure Bastion 専用としなければなりません。

仮想ネットワークピアリングのサポート

1 つの仮想ネットワーク(VNet)には 1 つの Azure Bastion が設置されます。この Azure Bastion を使うことで、そのネットワーク内の VM にアクセスすることができます。

そのため、複数の仮想ネットワークがある場合にはそれぞれのネットワークに 1 つずつ Azure Bastion サービスを設置しなければなりません。

ただし、ネットワークを繋げる(ピアリングする)ことで、1 つの Azure Bastion で複数のネットワークにアクセスできることも可能です。

なお、ピアリングされたネットワーク内であっても、パブリック IP アドレスなしで安全にリモートアクセスすることが可能となっています。

Azure Bastion の SKU と機能比較

Azure Bastion には、さまざまなニーズに対応するため、以下のような複数の SKU( Stock Keeping Unit:サービスプラン)が用意されています。

SKU ごとに異なる機能や性能があり、利用する目的に応じて適切な SKU を選択する必要があります。

Developer SKU

Developer SKU は、Azure Bastion の無料で利用可能な軽量版です。開発やテスト用途に特化しているため、開発者やテスト用の環境でリソースを抑えつつ Azure Bastion を利用したい場合に適しています。

【特徴】

- 無料で利用可能

- 個人の VM に安全にアクセスできるシンプルな構成

- 専用の AzureBastionSubnet は不要で、Azure Bastion ホストは他ユーザーと共有プールを利用

【制限】

- 高度な機能は使用できず、スケーラビリティも限られる

- VNet ピアリングや複数の同時接続は非対応

- Azure Bastion ホストは専用ではなく、他ユーザーとの共有リソースを使用

Basic SKU

Basic SKU は、RDP や SSH を使って VM にアクセスできる、基本機能を備えた SKU です。

コストパフォーマンスを重視した SKU で、VNet ピアリングにも対応しています。

【特徴】

- シンプルな機能でコストを抑えながら、基本的なリモートアクセス機能を提供

- VNet ピアリングをサポートしており、ピアリングされた仮想ネットワークにもアクセス可能

【制限】

- 高度な機能やスケーラビリティは限定。ファイルのアップロード・カスタムポート指定などはサポート外

- 一部の高度なセキュリティ機能や、ホストスケーリングは利用不可

Standard SKU

Standard SKU は、Basic SKU の機能に加え、スケーラビリティや追加機能を提供する中~大規模環境向けの SKU です。アクセスの負荷が高く、多くのユーザーが同時に接続する環境に適しています。

【特徴】

- ホストのスケーリング(システムの負荷に応じてリソースの数や性能を自動的に増減させること)が可能。リモートアクセスの負荷が増えても対応

- ファイルのアップロード/ダウンロード機能が利用できるため、操作の柔軟性が向上します。

Premium SKU

Premium SKU は、エンタープライズレベルの高度な機能を提供する、最も強力な SKU です。特に、セキュリティやパフォーマンスが重要な企業向けとなっています。

【特徴】

- セッション記録(リモートアクセスのセッション内容(ユーザーが VM に接続して行った操作)を記録・保存する機能)が可能で、リモートアクセスの操作を追跡・監視できます。

- Azure Bastion のリソースを他のユーザーや組織と共有せず、自分の環境専用のリソースとして利用できます(プライベート専用の Azure Bastion ホスト)

- 高いスケーラビリティに対応し、トラフィックやユーザー数が増えても対応可能です。

詳細はMicrosoft の公式ドキュメントもご参照ください。

Azure Bastion の設定手順

ここからは Azure Bastion をセットアップし、VM にセキュアに接続する方法を解説していきます。

Azure Bastion を利用して仮想マシン(VM)にリモート接続するための手順

- Azure ポータルにアクセスし、Azure アカウントでサインインします。

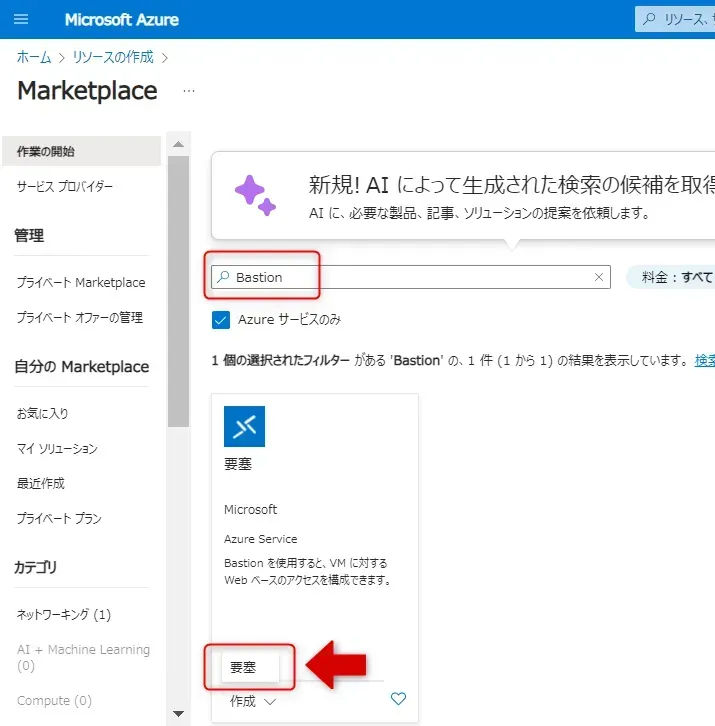

- Azure ポータル画面の「リソースの作成」で「Bastion」で検索し、「要塞」をクリックします。

Bastion 選択画面

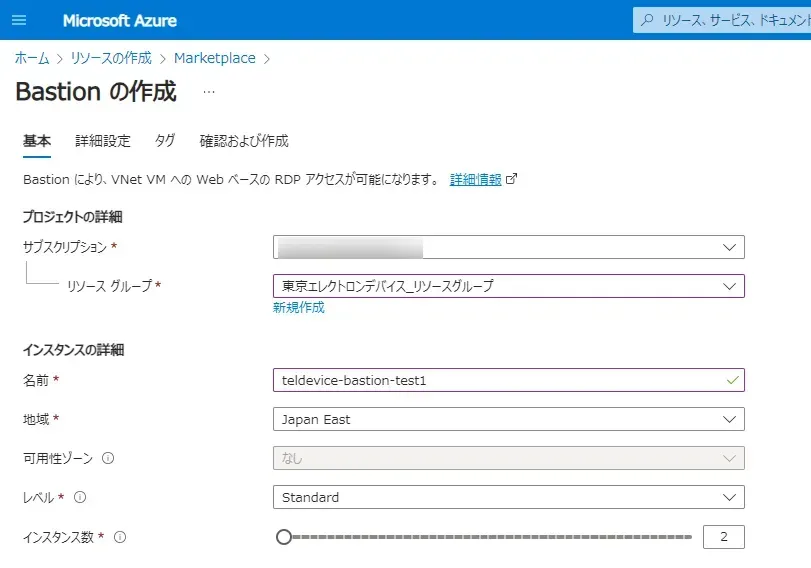

- 「Bastion の作成」画面、「基本」タブで適切な設定をします。

サブスクリプション設定画面

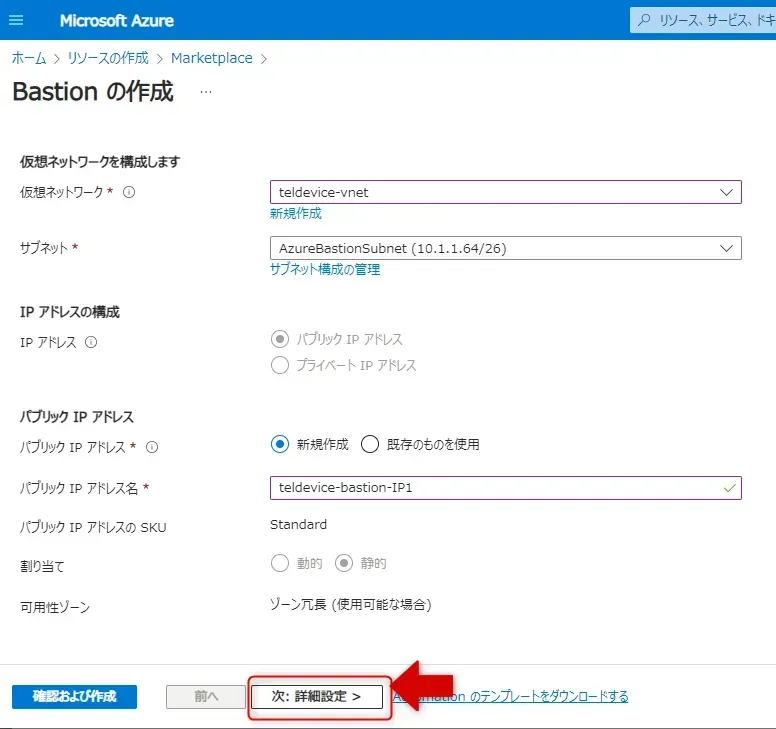

- 「次:詳細設定>」をクリックします。

パブリック IP アドレス設定画面

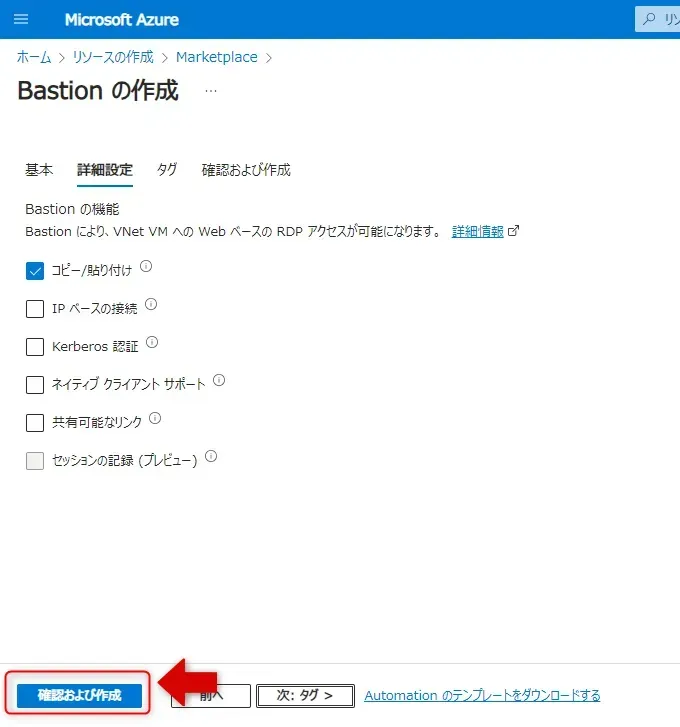

- 「詳細設定」タブで適切な設定をしたら、「確認および作成」をクリックします。

詳細設定タブ画面

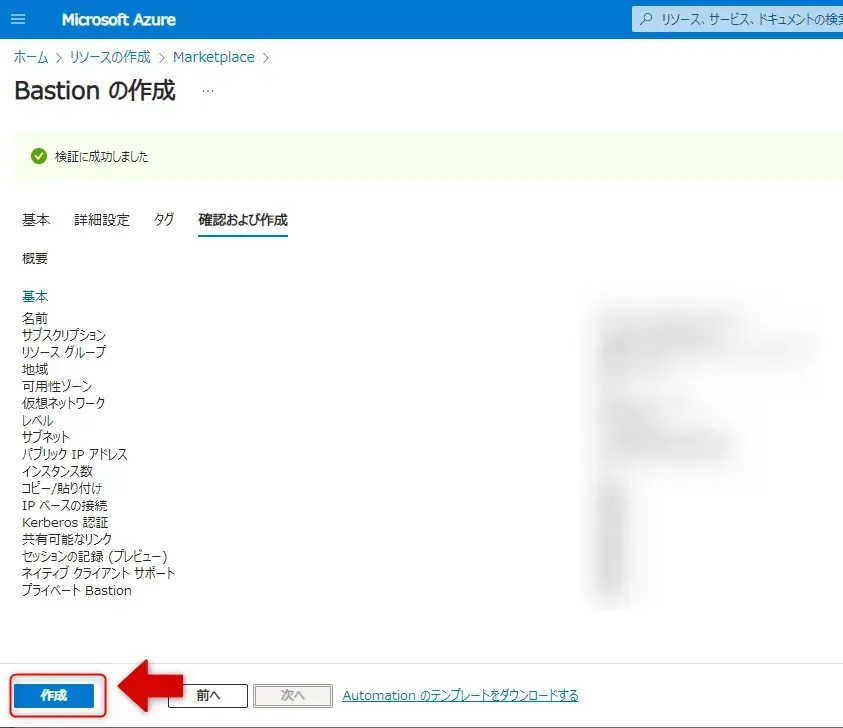

- 「確認および作成」タブで設定を確認したら、「作成」をクリックします。

確認および作成タブ

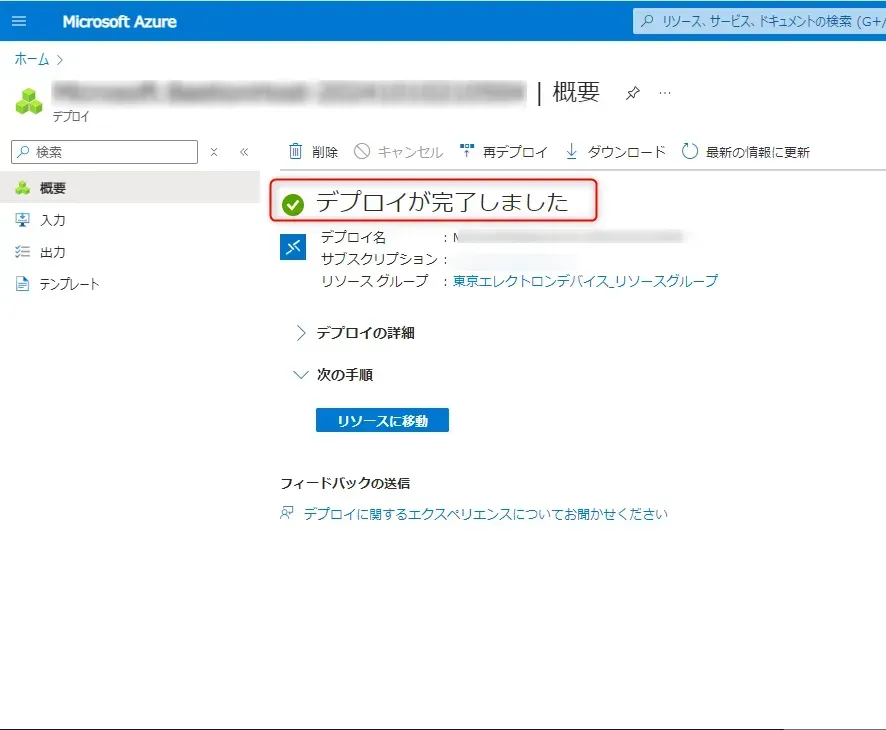

- デプロイが完了したことを確認します。

デプロイ完了画面

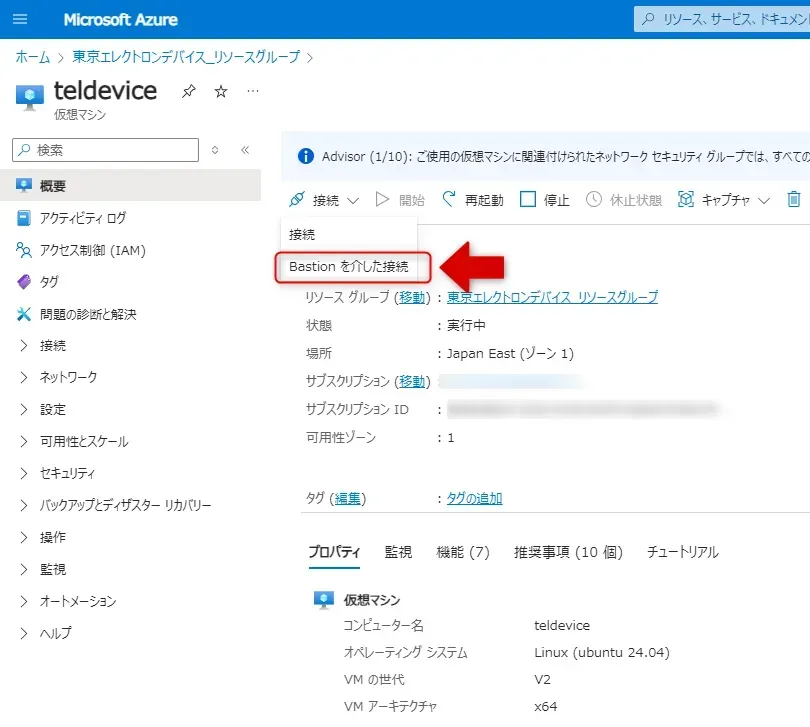

- 接続対象の VM のリソース画面を開きます。「接続」→「Bastion を介した接続」をクリックします。

VM 画面

- 適切な接続設定をして「接続」をクリックします。

VM 接続画面

VM 接続画面

Azure Bastion のセキュリティ機能

Azure Bastion は、仮想ネットワーク内の VM への安全なリモートアクセスを提供し、ネットワークのセキュリティを強化するための機能を備えています。ここでは、Azure Bastion の主要なセキュリティ機能について詳しく説明します。

ファイアウォールの設定について

RDP や SSH と比べて、Azure Bastion は以下の理由で複雑なファイアウォールの設定が不要です。

【RDP や SSH の場合】

通常、VM にリモートアクセス(例えば、RDP や SSH)をするには、その VM の IP アドレスと特定のポート(RDP なら 3389 番ポート、SSH なら 22 番ポート)をインターネット上に公開しなければなりません。

ただ RDP(3389 ポート)や SSH(22 ポート)といったポートは、セキュリティ上の理由から多くの組織でファイアウォールで閉じられています。そのためリモート接続を許可するには、こうしたポートのファイアウォール設定を開ける必要があり手間がかかります。

【Azure Bastion の場合】

Azure Bastion では、VM にアクセスする前段階の Azure Bastion へのアクセスについてはインターネットを経由することが必要です。ここではポート 443 という一般的に使われる安全な通信経路(HTTPS)を使って接続がされます。

ポート 443 は、HTTPS(暗号化されたウェブ通信)に使われる標準的なポートであり、通常インターネットに接続するために多くの企業やネットワーク環境でデフォルトで開かれています。そのためファイアウォール設定を特別に変える必要はありません。

つまり、Azure Bastion を使うことで複雑なファイアウォール設定をする必要がなくなるというメリットがあるのです。

仮想マシン(VM)のポートスキャン保護

Azure Bastion を利用することで、VM は直接インターネットに公開されることはなくなります。これにより、攻撃者が特定の IP アドレスに対してどのポートが開いているかを調べるポートスキャンや、インターネットを経由するゼロデイ攻撃など、外部からの様々な脅威から VM を保護することができます。

ポートスキャンによって脆弱性を発見されると、それが不正アクセスの足がかりとなる可能性があるため、このような保護は特に重要です。

セッションの暗号化

Azure Bastion では、リモート接続中の通信についてユーザーのパソコンから Azure Bastion 経由で VM にアクセスする通信がすべて暗号化されます。

認証

Microsoft Entra ID(旧称:Azure Active Directory, Azure AD)などの認証システムと連携し、以下のようにユーザーの認証とアクセス制御が強化されています。

1. ユーザー認証

Microsoft Entra ID は、ユーザーが Azure Bastion を介してリモートアクセスする際に、パスワードや多要素認証(MFA)などでそのユーザーが正しい人物かどうかを確認します。

2. アクセス制御

企業は Microsoft Entra ID を使って、誰がどの VM にアクセスできるかを細かく設定できます。

こうした仕組みによって、Azure Bastion は高いセキュリティを維持しながら、安全なリモートアクセス環境を提供します。

Azure Bastion のユースケースと活用例

Azure Bastion は、さまざまな業界や場面で役立ちます。ここでは、具体的な活用場面をご紹介します。

リモートワーク環境の整備

Azure Bastion は、リモートワークを行う従業員が安全に企業内の VM にアクセスできるようにします。

分散型のリモートチームが社内のサーバーやアプリケーションにアクセス

リモートで働くチームメンバーが、社内サーバーに保存されているファイルやデータにアクセスして業務を進めることや、社内のソフトウェアを利用することができます。

VPN を使わずにセキュアなリモートデスクトップ接続を実現

VPNは、リモートで接続する際に、安全にインターネット経由で社内ネットワークにアクセスするための技術です。通常リモートで社内に接続する場合には VPN を使ってアクセスする必要がありますが、Azure Bastion を使う場合は VPN を使わなくてもセキュアにリモート接続できます。

開発/テスト環境へのセキュアアクセス

開発者やテスターがクラウド上の VM に対して安全にアクセスするのにも利用できます。

DevOps チームが分散した環境でリモートから VM にアクセスし、開発プロジェクトを効率的に進める

DevOps チームは、開発(Development)と運用(Operations)を一緒に行うチームのことです。

開発者が自宅から Azure 上の VM にリモートでアクセスし、そこでコードを書いたりアプリケーションをテストしたりすることで、オフィスにいなくてもプロジェクトが進行できます。

クラウド上で新しいアプリケーションのテストを行う際のセキュリティ強化

新しいウェブアプリケーションをテストする際、Azure の VM でアプリを動かし、安全にテストすることができます。

規制産業におけるコンプライアンス対応

Azure Bastion は、金融や医療などの規制が厳しい業界においても、リモートアクセスのコンプライアンス対応をサポートします。

金融業界でのリモートアクセスにおけるセキュリティ基準遵守

金融業界では、顧客の機密情報や取引データを扱うため、非常に厳しいセキュリティ基準が求められます。

例えば、銀行や保険会社では、外部から社内のシステムにリモートアクセスする際にも、セキュリティが確保されている必要があります。

Azure Bastion は、厳しい基準に準拠したアクセス管理をサポートします。

医療機関が患者データを扱う際のリモートアクセスで、HIPAA や GDPR のコンプライアンスに対応

医療機関は、患者の個人情報や医療記録などの非常にセンシティブなデータを扱っています。これらのデータを保護するため、HIPAA(米国の医療情報保護法)や GDPR(欧州のデータ保護規則)といった法的な規制が存在し、それに準拠することが求められます。

Azure Bastion を使えば、医療機関の従業員がリモートで患者データにアクセスする際にも、データのセキュリティを保ちながらアクセスすることをサポートします。

Azure Bastion の料金体系

Azure Bastion は、デプロイされてから削除されるまでの時間に基づき時間単位で課金されます。使用したデータ量に関係なく、選択したプラン(SKU)とスケールユニット(インスタンス)の数に基づいて料金が決まります。

ここで示すスケールユニットは、Azure Bastion の処理能力を拡張するためのリソース単位です。このユニットを追加することで、より多くの同時接続やリモートアクセスの負荷に対応できるようになり、組織の規模や利用状況に応じて柔軟にサービスを拡張することができます。

Azure Bastion Standard と Azure Bastion Premium の基本料金には、最初から 2 つのインスタンス(スケールユニット)が含まれています。

そのため、例えば追加の Standard インスタンスを 1 つ追加すると、その分だけ同時接続数を増やすことや、より強い負荷に対応できるようになります。

プラン | 料金(時間単位) |

|---|---|

Azure Bastion Developer | 無料 |

Azure Bastion Basic | ¥27.513/時間 |

Azure Bastion Standard | ¥41.994/時間 |

追加 Standard インスタンス | ¥20.273/時間 |

Azure Bastion Premium | ¥65.163/時間 |

追加 Premium インスタンス | ¥31.858/時間 |

※リソースが使用されていない場合でも、デプロイされている限り料金が発生するので注意が必要です。

データ転送料金

データ転送は、月ごとの使用量に応じて追加料金が発生します。

以下は、データ転送量に応じた料金表です。

データ転送量 | 料金(GB あたり) |

|---|---|

最初の 5 GB/月 | 無料 |

5 GB - 10 TB/月 | ¥17.3766/GB |

0 TB - 50 TB/月 | ¥12.3085/GB |

50 TB - 150 TB/月 | ¥11.8741/GB |

150 TB 超/月 | 要問い合わせ |

※本記事に記載されている料金は、2024 年 10 月時点の為替レート(1USD = 144.805JPY)に基づいて計算されています。最新の情報については、公式ページをご確認ください。

まとめ

本記事では、Azure Bastion の概要から主要機能、設計アーキテクチャ、手順、そして具体的なユースケースまで、包括的に解説しました。クラウドセキュリティの重要な要素として、Azure Bastion がいかにセキュアで効率的なリモートアクセスを提供するかがご理解いただけたかと思います。

Azure Bastion は、従来の VPN やジャンプボックスに代わる現代的なソリューションとして、組織のセキュリティポスチャを強化し、リモートワークの生産性を向上させます。

適切に実装された Azure Bastion は、組織のクラウドインフラストラクチャを保護し、コンプライアンス要件を満たすと同時に、ユーザーに シームレスなリモートアクセス体験を提供します。今後のリモートアクセス最適化戦略において、Azure Bastion は中核的な役割を果たすことでしょう。

この記事が皆様のお役に立てたら幸いです。

東京エレクトロンデバイスでは、 Azure に関する無料相談を承っております。お気軽にご相談ください。