Azure Firewall とは

Azure Firewall は、Microsoft Azure が提供するクラウド向けのネットワークセキュリティサービスです。従来のハードウェアファイアウォールと違い、クラウド環境に最適化されており、スケーラブルで柔軟です。

インバウンドとアウトバウンドのトラフィックを保護し、アプリケーションとネットワークレベルでフィルタリングを行います。Azure の他のサービスと簡単に統合でき、クラウド上で一貫したセキュリティを提供してくれるという面もポイントです。

Azure Firewall の主要機能

Azure Firewall は、包括的なネットワーク保護を提供するための多様な機能を備えています。

以下に、その主要機能を詳しく説明します。

Azure Firewall イメージ

Azure Firewall イメージ

ビルトインの高可用性とアベイラビリティゾーン

まず、ビルトインの高可用性とアベイラビリティゾーンをご説明します。

1. ビルトインの高可用性

- 追加のロードバランサー不要

通常、高可用性を確保するためには、複数のサーバーやロードバランサーを使用してシステムを冗長化する必要があります。

Azure Firewall にはビルトインの高可用性(HA: High Availability)が標準で組み込まれているため、追加のロードバランサーを導入する必要がありません。

- ダウンタイムの最小化

外部のロードバランサーを使用する場合、その機器や設定に障害が発生したときにシステム全体が停止する可能性があります。

しかし、Azure Firewall はその機能を内部で完結させているため、障害時にも迅速に対応でき、システムの停止時間(ダウンタイム)を最小限に抑えることもできます。

2. アベイラビリティゾーン

Azure Firewall は異なる地理的な場所に分散された複数のデータセンター(アベイラビリティゾーン)で同時に動作します。

つまり、一つのデータセンターが停電や災害で使えなくなっても、異常が発生した場所から別の場所に自動で切り替わるのです。そのため、他の場所でサービスを続けることができ、災害や障害に対する耐性が強化されています。

無制限のクラウドスケーラビリティ

クラウド環境の大きな利点の一つは、需要に応じてリソースを柔軟に拡張できることにあります。Azure Firewall は、この利点を最大限に活用し、無制限のクラウドスケーラビリティを提供しています。つまり、トラフィック量が増加したら自動的にスケールアップして対応してくれるのです。

この機能により、企業はビジネスの拡大に合わせて、最初の費用を抑えつつ、長期的にビジネスを成長させていくことができます。

アプリケーションとネットワークのトラフィックフィルタリング

Azure Firewall は、次のようにアプリケーションレベルとネットワークレベルの両方でトラフィックをフィルタリングする機能を持っています。

アプリケーションルール

どのサイトやサービスにアクセスできるかを FQDN(特定のウェブサイトやサービスの完全な名前、例:www.example.com)に基づいて制御することができます。

つまり、ウェブやアプリケーションレベルで特定のサービスやドメインへのアクセスを許可したり制限したりすることができるのです。

ネットワークルール

送信元/送信先の IP アドレス、ポート、プロトコルに基づいて、どのトラフィックを許可または拒否するかを設定します。

たとえば TCP プロトコルのポート 80(HTTP)およびポート 443(HTTPS)のみを許可するように設定すれば、ウェブブラウジングは可能にしながら、他のポートを使う通信はブロックすることができます。

こうした多層的な仕組みによって、不要な通信はブロックしつつ、業務に必要な正しい通信だけを許可することができます。

脅威インテリジェンスベースのフィルタリング

Azure Firewall は、Microsoft が保有する広範な脅威情報を活用して、より精度の高いフィルタリング機能を提供しています。既知の悪意のある IP アドレスやドメインからのトラフィックを自動的にブロックし、新たな脅威にも迅速に対応します。

この機能により、ユーザーは高度な脅威からリアルタイムで保護され、セキュリティ態勢を常に最新の状態に保つことができます。

Azure Firewall の作成手順

ここからは、Azure Firewall の作成手順についてご紹介します。

以下のリソースを事前に用意する必要があります。

- Azure アカウント、サブスクリプション、リソースグループ

- Azure Virtual Network (VNet)(Firewall 用のサブネットを含む)

- パブリック IP アドレス

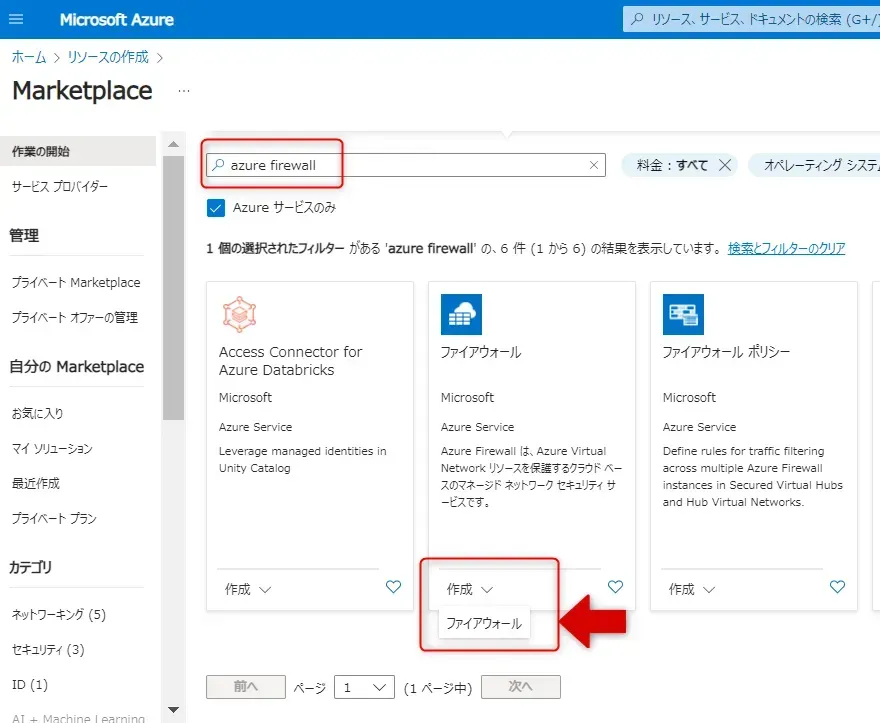

- Azure ポータル画面の「リソースの作成」で「azure firewall」で検索し、「作成」→「ファイアウォール」をクリックします。

ファイアウォール作成画面

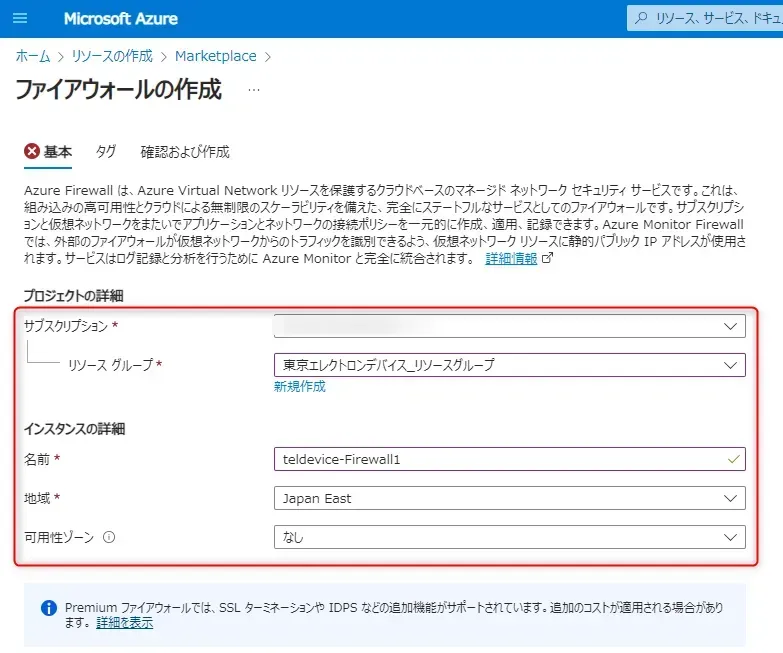

- 「基本タブ」でプロジェクトの詳細やインスタンスの詳細を入力します。「次: タグ >」をクリックします。

サブスクリプション設定画面

- 「タグ」タブで「次: 確認および作成 >」をクリックします。

タグタブ画面

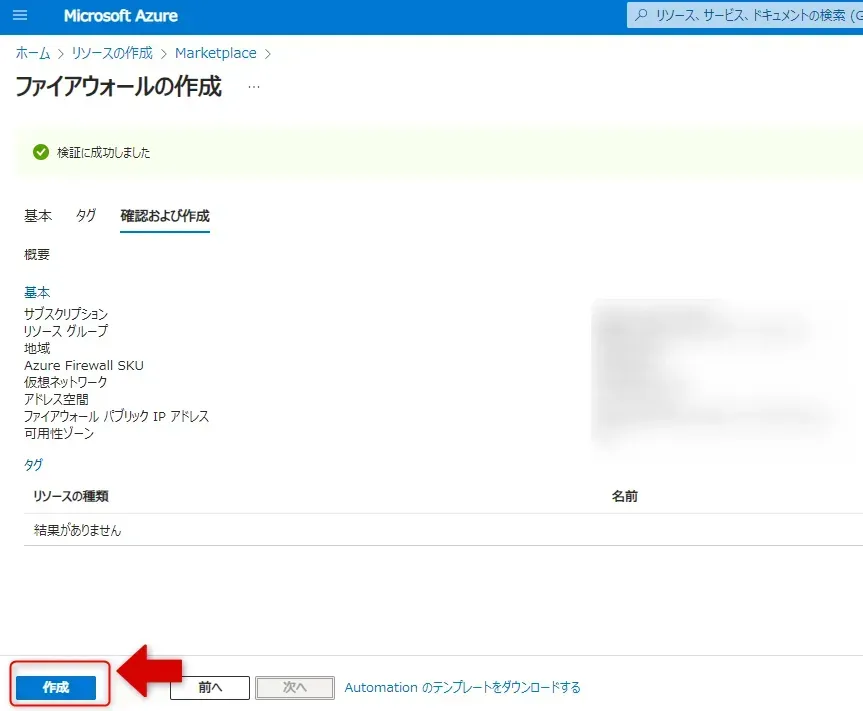

- 「確認および作成」タブで設定に問題ないことを確認します。

「作成」をクリックします。

確認及び作成タブ画面

- デプロイが完了したことを確認し、「リソースに移動」をクリックします。

デプロイ完了画面

デプロイ完了画面

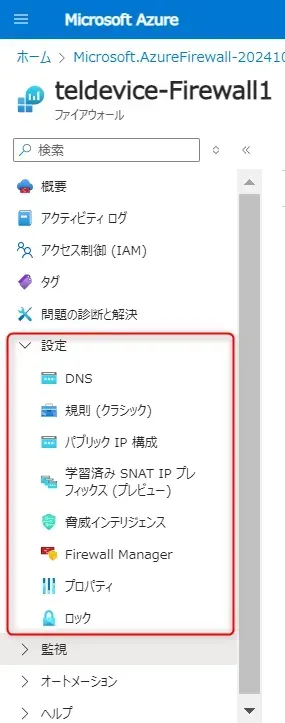

- ファイアウォールが作成できていることを確認します。

ファイアウォール作成確認画面

ファイアウォール作成確認画面

Azure Firewall の設定と管理

Azure Firewall の効果的な運用には、適切な設定と管理が不可欠です。

以下に、主要な設定と管理のポイントを詳しく説明します。

Azure ポータルでの設定

Azure Firewall の設定は、主に Azure ポータルを通じて行います。

ポータルでは、新しいファイアウォールインスタンスの作成、既存のファイアウォールの管理、ルールの設定、ログの確認など、多様な操作が可能です。

また、Azure PowerShell や Azure CLI を使用して、より高度な自動化や大規模な展開を行うこともできます。

Azure Firewall の設定は以下から確認・変更できます。

ファイアウォール設定画面

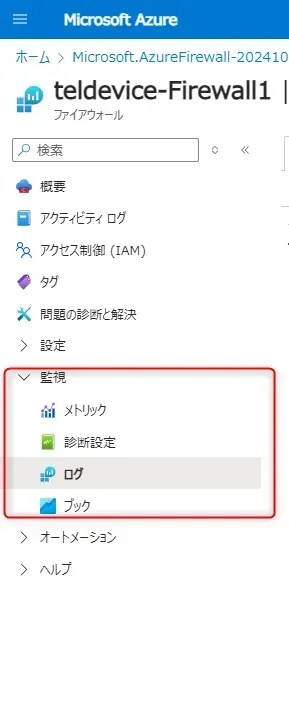

Azure Firewall が正常に機能しているか、セキュリティリスクや異常な通信が発生していないかをチェックする場合は、監視機能が便利です。監視は以下から確認・変更できます。

ファイアウォール監視画面

ネットワークルールとアプリケーションルールの作成

Azure Firewall の中核となるのは、上記でもご紹介したネットワークルールとアプリケーションルールです。

ネットワークルールは、IP アドレス、ポート、プロトコルに基づいて、アプリケーションルールは、FQDN に基づいてアプリケーションレベルのトラフィックを制御します。

こうしたルールを適切に設定することで、必要なトラフィックのみを許可し、潜在的な脅威を防ぐことができます。

ルールの作成には、優先順位や特定の条件を考慮し、組織のセキュリティポリシーに沿った設定が重要です。

FQDN タグとサービスタグの活用

FQDN タグとサービスタグは、Azure Firewall の設定を簡単に管理できる便利なツールです。

タグを使うことで特定のサービスやネットワークへのアクセス許可を簡単に設定可能で、手動で個別のルールを作る必要が減ります。

【FQDN タグ】

FQDN タグは、Microsoft サービスやサードパーティサービスへのアクセスを一括で許可できるタグです。

複雑な設定をしなくても、一つのタグで多くのドメインにアクセスを許可できます。

例:Windows Update のようなサービスにアクセスを許可する際、個々のドメインを手動で設定する代わりに、「Windows Update」の FQDN タグを使って、すべての関連ドメインにアクセスを許可できます。

【サービスタグ】

サービスタグは、Azure の特定のサービス(例: Azure Storage、Azure SQL Database)に関連する IP アドレス範囲を表すタグです。これを使うことで、Azure サービスに対するアクセスを簡単に設定できます。

IP アドレスは動的に変更されることが多いですが、サービスタグを使うことで常に最新の IP アドレス範囲に自動的に対応できます。

例:Azure Storage にアクセスする際、個々の IP アドレスを指定する代わりに「AzureStorage」というサービスタグを使えば、そのサービス全体にアクセスを許可できます。

ログ分析とモニタリング

効果的なセキュリティ管理には、継続的なモニタリングとログ分析が不可欠です。

Azure Firewall は、Azure Monitor、Log Analytics、Microsoft Defender for Cloud と統合されており、包括的なログ記録と分析機能を提供しています。

こうした機能を用いることで、管理者はファイアウォールを通過するトラフィックパターンを詳細に分析し、潜在的な脅威や異常を検出できます。

また、セキュリティ関連の情報を一目で確認できるように、ユーザーが自分のニーズに合わせたカスタムダッシュボードや、アラートの設定をすることが可能です。

これらの設定により、システムの安全性に関連する重要な出来事が起こった場合、リアルタイムで対応することが可能になります。

定期的なログレビューと分析は、組織全体のセキュリティ対策の強化や改善に役立つでしょう。

Azure Firewall の料金体系

Azure Firewall は、クラウド環境のセキュリティニーズに応じて選択できる 3 つのプランを提供しています。

料金は「デプロイ時間」と「処理するデータ量」に基づいて計算されます。

Azure Firewall Basic

【対象】

小規模なワークロードや開発環境向け

【料金】

- デプロイ: 1 時間あたり ¥57.198

- データ処理: 1GB あたり ¥9.413

【機能】

- 基本的なネットワーク保護機能のみを提供

- 必要最小限のセキュリティ対策に特化

- 侵入防御システム(IDPS)や高度な機能は含まれない

Azure Firewall Standard

【対象】

中規模から大規模な企業

【料金】

- デプロイ: 1 時間あたり ¥181.007

- データ処理: 1GB あたり ¥2.317

【機能】

- ネットワークレベルの FQDN フィルタリング(すべてのポートとプロトコル)

- Web コンテンツフィルタリング

- DNS プロキシ + カスタム DNS

- 企業レベルのセキュリティ要件を満たす機能セット

Azure Firewall Premium

【対象】

より高セキュリティ要件が求められる企業

【料金】

- デプロイ: 1 時間あたり ¥253.409

- データ処理: 1GB あたり ¥2.317

【機能】

- TLS 検査(暗号化された通信の内容確認)

- 侵入防御システム(IDPS)による高度な脅威検出

- URL フィルタリング(SSL ターミネーション含む)

- 最高レベルのセキュリティ機能セット

※本記事に記載されている料金は、2024 年 10 月時点の為替レート(1USD = 144.805JPY)に基づいて計算されています。最新の情報については、Microsoft の公式ページを確認することをおすすめします。

Azure Firewall のコスト最適化戦略

Azure Firewall のコストを効果的に管理するために、以下の方法を検討することができます。

設計面での最適化

1. ハブアンドスポークアーキテクチャの採用

- 複数の VNet で 1 つのファイアウォールを共有

- 個別のファイアウォール設置を回避することでコスト削減

- 中央集中型の管理による運用効率の向上

2. トラフィックの最適化

- 不要なトラフィックの効果的なフィルタリング

- データ処理量の削減によるコスト抑制

- 効率的なルーティング設定

3. リージョン選択の最適化

- データ転送コストを考慮したリージョン選択

- ユーザーの地理的分布を考慮した配置

運用面での最適化

- ログとモニタリングの最適化

- 必要なログのみを保持

- 適切な保存期間の設定

- 重要度に応じたログレベルの調整

2. ルールの最適化

- 不要なルールや重複するルールの定期的な見直し

- ルールの統合による管理効率の向上

- パフォーマンスへの影響を考慮したルール設定

3. パフォーマンスとスケーリングの管理

- トラフィックパターンの分析と予測

- 自動スケーリングの適切な設定

- ピーク時の適切なリソース準備

長期的な最適化戦略

- トラフィックパターンの継続的な分析と予測

- ビジネス成長に合わせた段階的なスケーリング計画

- 定期的なコストレビューと最適化の実施

- セキュリティ要件とコストのバランス見直し

これらの最適化のための方法を組み合わせることで、必要なセキュリティレベルを維持しながら、コストを効果的に管理することが可能になります。ただし、最適化は継続的なプロセスとして捉え、定期的な見直しと調整を行うことが重要です。

詳細は、Microsoft の公式ドキュメントを参照してください。

Azure Firewall の高度な機能

Azure Firewall は、標準的なファイアウォール機能に加えて、高度なセキュリティ機能を提供しています。特に上位プランである「Azure Firewall Premium」では、より洗練されたセキュリティ対策を実装できます。

このセクションでは、そうした高度なセキュリティ機能について詳しく説明していきます。

TLS 検査(Premium 版)

TLS 検査は、Azure Firewall Premium の重要な機能で、暗号化された HTTPS トラフィックを一時的に復号化して中身を確認することができるものです。

この機能は、マルウェアや悪意のあるコンテンツが暗号化された通信に隠れて侵入してしまう事を防ぐために役立ちます。

通常のファイアウォールでは暗号化された通信の内容を確認できませんが、TLS 検査を使うとその中身を確認し、脅威が含まれている場合はブロックできるという点がポイントです。

ただし、プライバシーやコンプライアンスの観点から、暗号化されたトラフィックを復号化して内容を検査するには、慎重に設定する必要があります。設定が適切でないと、個人情報の扱いや法律に違反する可能性があるため、使用時には十分な配慮が求められます。

DPS と URL フィルタリング(Premium 版)

侵入検知・防御システム(IDPS)と URL フィルタリングは、以下のように Azure Firewall Premium のもう一つの強力な機能セットです。

- IDPS(侵入検知・防御システム)

ネットワークのトラフィックをリアルタイムで監視し、既知の攻撃パターンや異常な動きを検出して防御します。

ゼロデイ攻撃や高度な持続的脅威(APT)といった新しいタイプの攻撃からネットワークを守ることができます。

- URL フィルタリング

ウェブサイトへのアクセスを細かく管理する機能です。特定のカテゴリ(例えば、ソーシャルメディアやギャンブルなど)に基づいてウェブサイトへのアクセス制限や、許可することで、従業員の生産性向上や法令遵守に役立ちます。

DNS プロキシ

各仮想マシンがインターネットや内部ネットワーク上のリソース(ウェブサイト、データベースなど)にアクセスする際には、DNS サーバーを使用して IP アドレスを取得する必要があります。この場合、各仮想マシンに DNS サーバーの設定を個別に行う必要があります。

しかし DNS プロキシを使うと、仮想マシン(VM)に個別に DNS サーバーを設定することなく、DNS リクエストを Azure Firewall を経由して処理することができます。そのため、DNS のトラフィックを一元管理でき、監視がしやすくなります。

そのほかに DNS を介したサイバー攻撃やデータ漏洩を防ぐのに役立つことや、特定のドメイン(FQDN)に基づいたセキュリティルールも正しく適用できるようになるというメリットもあります。

強制トンネリング

強制トンネリングは、すべてのインターネット向けのトラフィックを Azure Firewall 経由でオンプレミスのセキュリティ機器などの特定の場所に送る(リダイレクト)できる機能です。この機能によって、Azure のトラフィックを既存のセキュリティインフラを使って集中管理でき、セキュリティの強化に役立ちます。

特に、セキュリティ規制が厳しい業界や、既存のセキュリティ投資を活用したい企業に適しています。

企業のニーズと予算に応じて、Premium 版を選択するか否かを検討していくことが必要となります。

Azure Firewall のユースケースと活用例

ここでは、主要な Azure Firewall の使用場面と具体的な活用例を詳しく説明します。

仮想ネットワークの保護

Azure Firewall の最も基本的な活用場面は、Azure VNet の保護です。企業は、複数の VNet やサブネット間のトラフィックを制御し、不要なアクセスをブロックすることで、クラウド環境全体のセキュリティを強化できます。

例えば、具体的な活用例は以下のとおりです。

- 開発環境と本番環境を分離し、開発環境から本番環境へのアクセスを厳密に制御する。

- データベースサーバーへのアクセスを特定のアプリケーションサーバーからのみに制限する。

ハイブリッドクラウド環境のセキュリティ

ハイブリッドクラウド環境とは、オンプレミス(自社データセンターでの運用)と、パブリッククラウド(Azure などのクラウドサービス)を組み合わせたシステム環境のことです。そのようなハイブリッドクラウド環境でも Azure Firewall は重要な役割を果たします。

例えば、 オンプレミスの既存の古いシステムとクラウド上の新しいアプリケーション間の通信を暗号化し、特定のプロトコルやポートのみを許可するルールを設定できます。

そうすることで、セキュリティを維持しながら、クラウドの柔軟性を最大限に活用できます。

マイクロセグメンテーション

マイクロセグメンテーションは、ネットワークをより小さな、管理可能なセグメントに分割し、セキュリティを強化する戦略です。Azure Firewall を使用することで、アプリケーション、データベース、ウェブサーバーなど、異なるコンポーネント間のトラフィックを細かく制御できます。

例えば、 e コマースプラットフォームにおいて、支払い処理システムにアクセスできるのは、認証されたトランザクションサーバー(決済の処理や管理を行うサーバー)のみとすることで、他のサーバーやデバイスからのアクセスを制限することができます。

上記のような対応によって、不正なアクセスや攻撃を受けても、支払いシステムへの影響を最小限に抑えることができます。

DDoS 保護との連携

Azure Firewall は、Azure DDoS Protection と一緒に使うことで、ネットワークを DDoS 攻撃から守ることができます。

例えば、 大規模なオンラインイベントプラットフォームを運営する企業では、Azure Firewall と DDoS Protection を組み合わせることで、イベント開催中の突発的なトラフィック増加に対応しながら、悪意のある攻撃を効果的にブロックできます。

Firewall はアプリケーション固有のルールを適用する一方で、DDoS Protection は大量のトラフィックをフィルタリングして、正当なユーザーのアクセスを確保してくれるという仕組みです。

こうしたサービスを連携させることによって、企業は複数のセキュリティ対策を組み合わせてオンラインサービスの可用性と信頼性を大幅に向上させることができます

Azure Firewall と他の Azure サービスの連携

Azure Firewall の強みの一つは、他の Azure サービスとスムーズに統合できることです。この統合により、包括的な安全対策を構築し、効率的な運用が可能になります。

Azure Virtual Network との統合

Azure Firewall は、Azure Virtual Network(VNet)と深く統合されているため、複数の VNet 間やサブネット間のトラフィックを一元的に管理し、制御することができます。

また、ハブアンドスポークネットワークアーキテクチャを用いると、Azure Firewall を中央のハブネットワーク(ハブ VNet)に配置し、そこから他のすべてのスポークネットワーク(スポーク VNet)のトラフィックをファイアウォールを通して管理することができます。

例えば、 企業が本社と複数の支社を持っている場合、各支社はスポーク(支社ネットワーク)としてハブ(本社ネットワーク)に接続し、すべてのトラフィックを本社を経由する形で管理することができます。

これにより、全体のセキュリティが一貫して管理され、効率的な通信が実現できるでしょう。

まとめ

本記事では、Azure Firewall の概要から高度な機能、ユースケース、そして導入戦略まで、包括的に解説しました。

クラウドネイティブなセキュリティソリューションとしての Azure Firewall は、統合された保護機能、柔軟なスケーラビリティ、そして高度な脅威インテリジェンスを提供し、組織のクラウドセキュリティを大幅に強化してくれるものです。適切な計画と段階的な導入によって、組織は Azure Firewall の利点を最大限に活用し、変化し続けるサイバー脅威に対して強固な防御態勢を構築することができるでしょう。

クラウドセキュリティの未来に向けて、Azure Firewall はさらなる進化を遂げていくことが期待されます。せひ、この強力なツールを活用することで、安全で信頼性の高いクラウド環境を実現し、デジタル時代のビジネス成長を加速させてください。

東京エレクトロンデバイスは、Azure に関する無料相談を承っております。

ネットワークセキュリティや Azure の環境構築など Azure に関するお悩みは、東京エレクトロンデバイスにご相談ください。