SaaS 利用に伴うセキュリティの課題と SSPM の必要性

デジタルトランスフォーメーション(DX)の加速に伴い、企業の SaaS 活用は不可逆的なトレンドとなっています。しかし、その利便性の裏では、新たなセキュリティリスクが日々発生しています。SSPM は、クラウド環境で利用される SaaS アプリケーションのセキュリティ設定の状態を監視、評価、管理するセキュリティプラットフォームです。ここではまず、SSPM の基本的な概念と、その重要性について理解を深めていきましょう。

SaaS 利用増加に伴い発生しやすいリスク

クラウドサービスの普及により、企業の IT 環境は大きく変化しています。例えば、ある製造業の中堅企業では、全社で Microsoft 365、営業部門が Salesforce、人事部門が Workday、経理部門が QuickBooks を利用するというように、部門ごとに異なる SaaS を導入しているケースがあります。 このような状況下で、次のような深刻な課題が発生しています。

シャドー IT の増加

部門における迅速な業務遂行の必要性などから、各事業部門が独自に SaaS を導入するケースが増えています。正規の申請・承認プロセスを経ない導入や情シスが十分に導入を検討する期間が無いような導入の場合、セキュリティポリシーの適用や設定の標準化の維持が困難になりがちです。また、SaaS 導入は専門知識がなくても簡単である一方、多くの利用者はセキュリティの知識が不足したまま導入を進めているケースも多いです。従業員の IT リテラシー向上により個人でもサービスを利用できるようになった結果、例えば営業担当者が個人で Zoom を契約し、セキュリティ設定が不適切なまま顧客との商談に使用するといった問題が発生しています。このように情報システム部門が把握できないクラウドサービスの利用、いわゆるシャドー IT が問題となっており、これにより情報システム部門の管理付加が急増しています。

設定ミスによる情報漏洩の危険性

クラウドサービスの情報漏えいのニュースを目にしたことがある方も多いかもしれません。情報漏えいの原因の1つが、設定不備と言われています。

例えば、自社の従業員以外にもログインできるようになっていたり、第三者が共有ファイルを参照できたり、ダウンロードできる設定になっていたりすると情報漏えいにつながるケースもあります。実際にマーケティング部門のスタッフが Google Workspace の共有設定を誤り、重要な顧客データが誰でもアクセス可能な状態になっていたケースが報告されています。

複雑化するコンプライアンス対応

GDPR、CCPA、改正個人情報保護法など、データプライバシーに関する規制が強化される中、複数の SaaS にまたがるデータ管理の把握が困難になっています。

このような課題に対応するために開発されたのが、SSPM(SaaS Security Posture Management)です。 SSPM は、企業が利用する多様な SaaS アプリケーションのセキュリティ状態を一元的に可視化、評価、管理するためのソリューションです。これまで各部門が個別に対策をしていた SaaS セキュリティ管理を統合し、組織全体のセキュリティポスチャーを継続的にモニタリングすることで、設定ミスや権限の不適切な付与などのリスクを早期に発見し、対処することができます。

SSPM の主要な機能と組織へもたらす価値

企業のクラウド活用が加速する中、SSPM は単なる監視ツールを超えて、組織全体のセキュリティ基盤として機能しています。

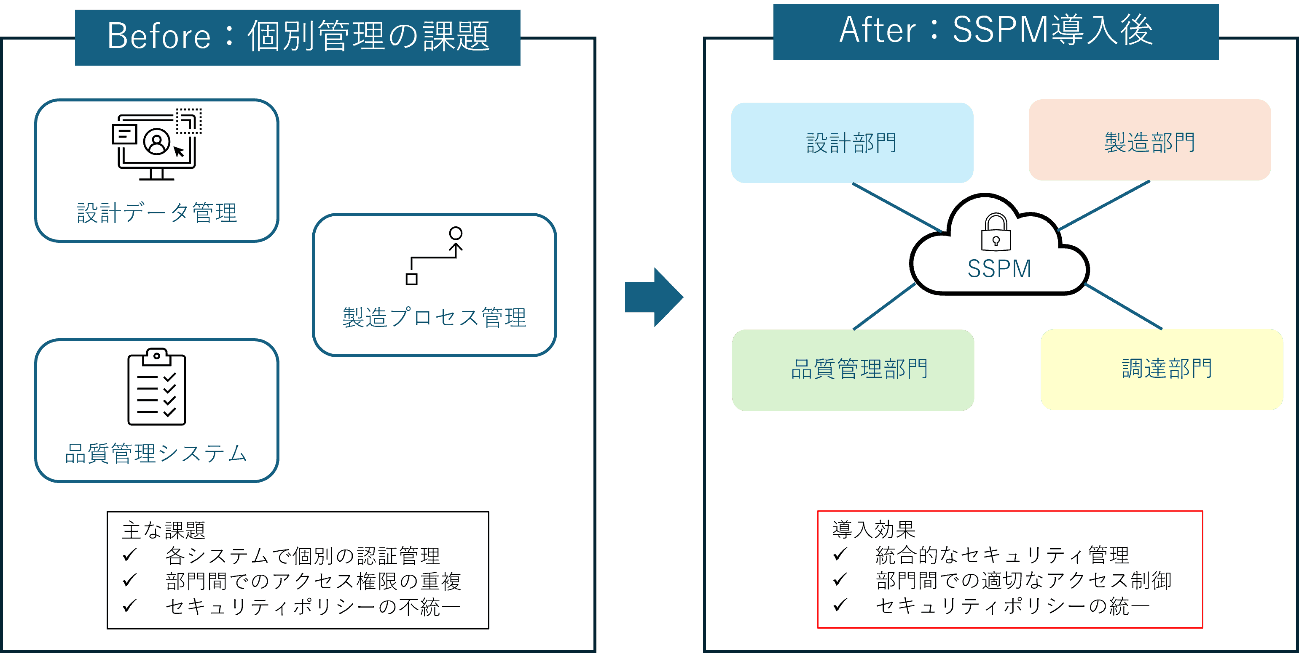

図 1 製造業における SaaS 管理の課題と SSPM 導入効果

図 1 では、製造業における SSPM 導入の効果を示しています。導入前は設計データや製造プロセス、品質管理システムが部門ごとに個別管理され、権限の重複やポリシーの不統一が問題でした。SSPM 導入後は各部門が SSPM を中心に連携し、SaaS の一元管理と統一されたセキュリティ体制が構築されています。この SSPM は主に以下の 3 つの機能を通じて、組織のセキュリティ態勢を強化します。

セキュリティ設定の継続的評価機能

SaaS アプリケーションの設定状態を継続的に評価し、セキュリティリスクを特定します。例えば、Microsoft 365 環境では、Teams での機密情報の共有設定、SharePoint での外部アクセス制限、Exchange Online のメール転送ルールなど、重要な設定の状態を自動的にチェックします。また、設定に問題が見つかった場合は自動的にアラートを発し、迅速な対応が可能です。

アクセス権限の最適化機能

SaaS アプリケーション全体でのアクセス権限を分析し、過剰な権限や不適切な設定を特定します。Azure AD の管理者権限やプロジェクトごとのアクセス権限を継続的に監視することで、必要最小限の権限管理を実現します。例えば、プロジェクト終了後の不要な権限や、部署異動後も残っている古い権限などを自動的に検出し、アクセス権限の最適化を支援します。

コンプライアンス準拠の自動確認機能

組織のセキュリティポリシーや各種規制要件への準拠状況を継続的に確認します。また、Microsoft Defender for Cloud と連携することで、社内ポリシーや業界標準への準拠状況を自動的に評価します。設定状況の可視化や変更履歴の記録により、監査対応の効率化も実現できます。

これらの機能は、Microsoft Defender for Cloud 及び Microsoft Defender for Cloud Apps との連携により、さらに強力になります。Microsoft Defender for Cloud Apps を活用することで、Office 365、Azure AD、その他の SaaS アプリケーションにおける異常なアクティビティの検知や、リアルタイムでのアクセス制御が可能になります。また、設定の問題を検知した際の自動修正や、セキュリティスコアに基づく具体的な改善提案により、セキュリティチームの運用負荷を大幅に軽減しながら、より強固なセキュリティ態勢を実現できます。

クラウドセキュリティにおける SSPM の位置づけ

クラウドセキュリティを実現するアプローチは複数存在し、それぞれが異なる役割を担いながら、組織全体のセキュリティを確保しています。ここでは SSPM と他のアプローチとの関係、そして統合的な管理の実現について解説します。

クラウドセキュリティの主要アプローチ

クラウド環境のセキュリティを確保するためには、IaaS/PaaS から SaaS まで、各レイヤーに応じた適切なセキュリティ管理が必要です。それぞれのアプローチは、担当する領域や目的に特徴があり、組み合わせることで包括的なセキュリティを実現します。

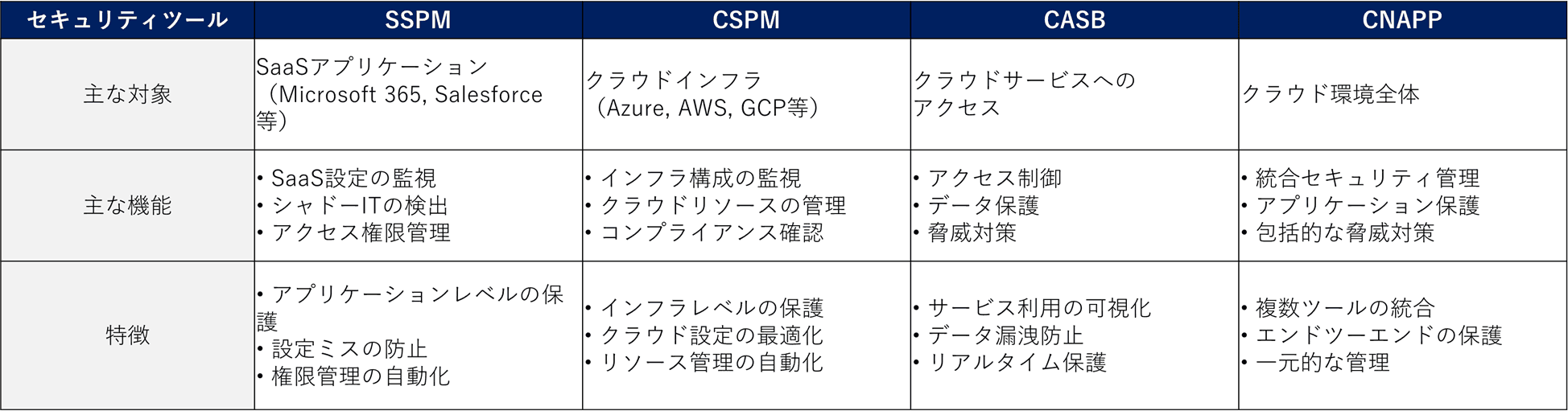

表 1 SSPM と他のクラウドセキュリティアプローチとの比較

- CSPM(Cloud Security Posture Management)との関係

CSPM は、AWS、Azure、GCP などの IaaS/PaaS プラットフォームのセキュリティ管理を担当します。クラウドインフラの設定チェックやコンプライアンスへの準拠確認など、インフラストラクチャレベルのセキュリティを確保します。一方、SSPM は Salesforce や Microsoft 365 などの SaaS アプリケーションに特化し、アプリケーションレベルでのセキュリティ管理を実現します。

CSPM に関しては『CSPM とは?機能や CNAPP・CWPP との関係、選定ポイントや導入時の注意点を解説』もご覧ください。

- CASB(Cloud Access Security Broker)との関係

CASB は、クラウドサービスへのアクセス制御や情報漏洩防止を主な目的としています。SSPM は CASB と連携することで、アクセス制御に加えて、SaaS アプリケーションの設定や権限の適切性も確保できます。

CASB については『SASE と CASB の違いとは?誕生の背景やその機能や SSE についてもわかりやすく解説』もご覧ください。

- CNAPP(Cloud-Native Application Protection Platform)における位置づけ

CNAPP は、これらのセキュリティツールを統合的に提供するプラットフォームです。SSPM は CNAPP の重要なコンポーネントとして、SaaS セキュリティの領域を担当します。

CNAPP に関しては『CNAPP とは?クラウドサービスを利用するなら 知っておきたいセキュリティ対策を解説』もご覧ください。

SSPM による統合的なセキュリティ管理

SSPM は単独ではなく、他のセキュリティアプローチと連携することで、より効果的なセキュリティ管理を実現します。具体的には以下の 3 つの観点で統合的な管理を支援します。

セキュリティ情報の統合

SSPM で検出した設定の問題やリスクは、SIEM(Security Information and Event Management)に集約されます。これにより、他のセキュリティツールからの情報と合わせた総合的なリスク評価が可能となり、組織全体のセキュリティ状況をより正確に把握できるようになります。

インシデント対応の効率化

各セキュリティツールで検知した問題を相互に関連付けることで、インシデントの原因特定と対応がより迅速になります。SSPM による SaaS 設定の問題検知と、他のセキュリティツールからの情報を組み合わせることで、より的確な対応が可能となります。

コンプライアンス管理の統合

複数のセキュリティツールからの監査情報を一元管理することで、組織全体のコンプライアンス状況を包括的に把握し、効率的な報告が可能になります。SSPM による SaaS のコンプライアンス情報も、この統合的な管理の重要な要素となります。

このように、SSPM は現代のクラウドセキュリティにおいて、SaaS セキュリティの要として機能しながら、他のセキュリティツールと密接に連携することで、組織全体のセキュリティ態勢の強化に貢献しています。

SSPM 導入のステップと実践ポイント

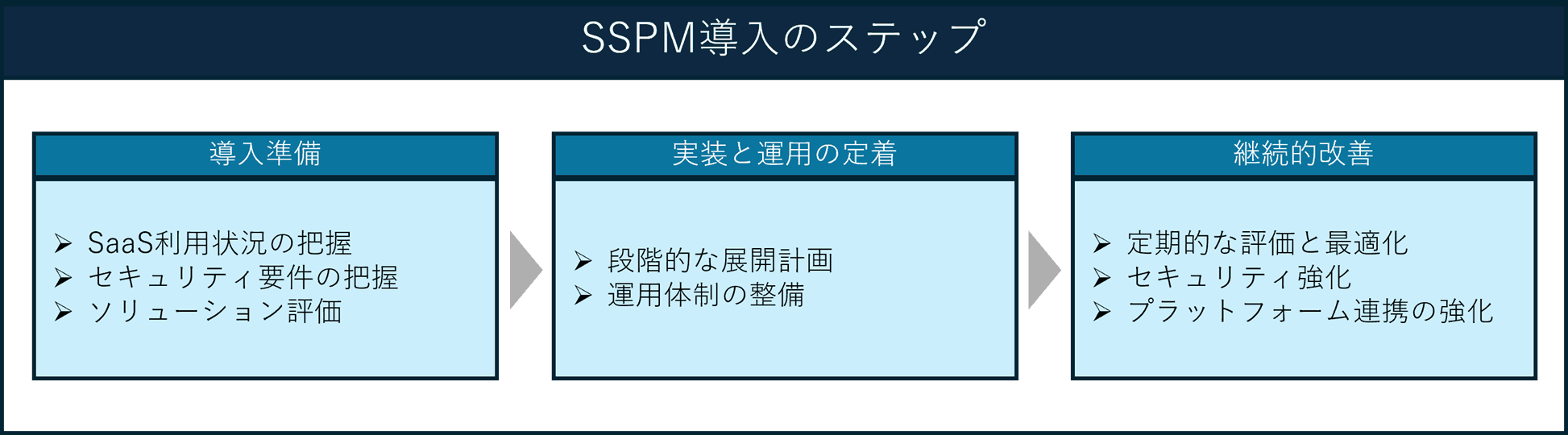

図 2 SSPM 導入のステップ

SSPM の導入は、組織のセキュリティ体制を根本から変革する重要なプロジェクトです。効果的な導入と運用のために、準備から実装、そして継続的な改善までの各ステップを詳しく解説します。

導入準備

導入に先立ち、まず現状の正確な把握が必要です。以下の 3 つの観点から分析と評価を行います。

- SaaS 利用状況の把握

組織内で利用されている SaaS を網羅的に調査します。公式導入されているサービスだけでなく、部門独自で導入されているものや、シャドー IT の可能性がある未管理のサービスまで把握します。

- セキュリティ要件の定義

組織のセキュリティ方針に基づき、アクセス権限管理、データ共有ルール、コンプライアンス要件など、必要な要件を明確化します。これらは後のソリューション選定における重要な判断基準となります。

- ソリューション評価

必要機能の有無、既存環境との連携性、コストと投資効果を総合的に評価します。特に Microsoft Azure 環境との親和性は、重要な選定基準の一つです。

実装と運用定着

リスクを最小限に抑えながら確実な定着を図るため、実装は段階的に進めます。

- 段階的な展開計画

パイロット部門での検証からスタートし、その結果を基に全社展開を計画します。特に重要度の高い SaaS から順次統合していくアプローチが効果的です。

- 運用体制の整備

インシデント対応手順の策定、日常的な監視体制の確立、管理者向け技術トレーニング、エンドユーザー向け説明会など、必要な体制とプロセスを整備します。

継続的改善

運用開始後は、以下のサイクルで継続的な改善を進めます。

- 定期的な評価と最適化

セキュリティ指標の監視、コスト効果の測定、ユーザー満足度の確認など、多面的な評価を実施。結果を基に運用プロセスを最適化します。

- セキュリティ強化

新しい脅威への対応やポリシーの見直し、新機能の評価と展開など、セキュリティレベルの維持・向上を図ります。

- プラットフォーム連携の強化

Microsoft Defender for Cloud との連携を強化し、自動脆弱性修復、セキュリティリスクのスコア化、コンプライアンスルール違反の自動検出など、プラットフォームが提供する高度なセキュリティ機能を最大限に活用します。

このような体系的なアプローチにより、クラウドプラットフォームと SaaS アプリケーションを包括的に管理し、効率的なセキュリティ運用が可能となります。

クラウドワークロードの保護については『CWPP とは?クラウドワークロード保護の必須知識と実践戦略』もご覧ください。

マルチクラウド環境における SSPM 戦略

現代の企業では、複数のクラウドサービスを併用することが一般的になっています。このマルチクラウド環境において、SSPM はどのように活用できるのでしょうか。ここでは、実践的なアプローチと戦略について解説します。

クラウド間連携の課題と解決策

マルチクラウド環境特有の課題は、その複雑さにあります。SSPM は、これらの複雑な課題に対して、包括的な可視化と自動化されたコントロールを提供することで、効率的な解決を実現します。

データの整合性管理

各 SaaS 間でのデータの流れが複雑化し、重要情報の所在や移動の把握が困難になっています。SSPM はクラウド間でのデータフローを可視化し、重要データの移動を追跡・監視。異常なデータ転送や不適切なデータ共有を自動的に検知することで、データの整合性維持を支援します。

アクセス権限の統合管理

複数の SaaS を利用することで、それぞれに異なる権限体系が存在し、統合的な管理が困難です。SSPM はシングルサインオン(SSO)との連携や統合的なアイデンティティ管理により、これらの複雑な権限体系を一元化。ロールベースのアクセス制御を通じて、適切な権限管理を実現するのです。

統合管理のアーキテクチャ設計

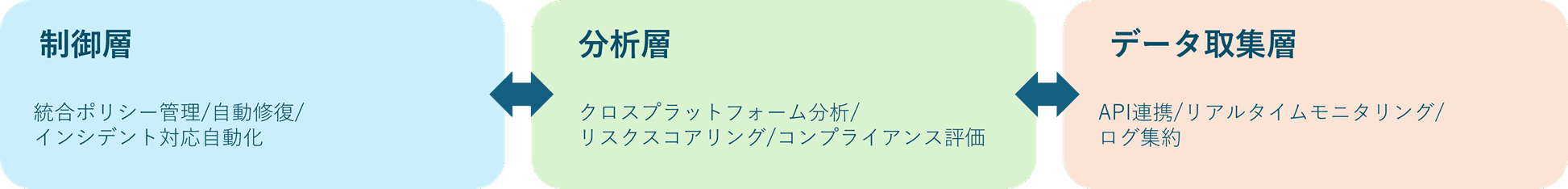

図 3 統合管理アーキテクチャ設計のイメージ

効果的なマルチクラウド管理を実現するため、SSPM は以下のような階層的アーキテクチャを採用しています。

データ収集層

各 SaaS からの API 経由でのデータ収集、リアルタイムモニタリング、ログ集約などの機能を提供。複数のプラットフォームからセキュリティ関連データを効率的に収集します。

分析層

クロスプラットフォーム分析やリスクスコアリング、コンプライアンス評価などを実施。収集したデータを統合的に分析し、セキュリティ上の問題点を特定します。

制御層

統合ポリシー管理や自動修復機能、インシデント対応の自動化などを実現。分析結果に基づいて、必要な対策を自動的に実施することが可能です。

SaaS セキュリティの未来展望

テクノロジーの進化とビジネス環境の変化に応じて、SSPM はさらなる発展を遂げています。ここでは、市場動向や新しい脅威への対応、次世代の技術トレンドについて見ていきましょう。

グローバル SSPM 市場の動向

SSPM の市場規模は急速な拡大を続けています。この成長を後押しする主な要因は、リモートワークの定着化、クラウドサービス利用の加速、そしてコンプライアンス要件の厳格化です。これらの要因は今後も継続的な市場拡大を牽引していくでしょう。 また、SSPM ソリューションを提供するベンダーも技術革新を加速させており、AI による脅威検知の高度化、自動修復機能の進化、API 連携の標準化など、新しい機能の開発が進んでいます。

新たなセキュリティ脅威と SSPM の進化

セキュリティ脅威は日々進化を続けており、SSPM もそれに対応して機能を拡充しています。ビジネスメール詐欺の高度化やランサムウェアの進化、サプライチェーン攻撃など、新たな脅威に対して、SSPM は行動分析に基づく異常検知や AI を活用した予測型防御などで対抗しています。

次世代 SSPM のテクノロジートレンド

- AI オートメーションの深化

インシデントの自動分類や予測分析の精度向上により、より高度な自動化が実現。人的リソースを戦略的な業務にシフトすることが可能となります。

- ブロックチェーン技術との融合

設定変更の完全な追跡や監査証跡の改ざん防止、コンプライアンス証明の自動化など、ブロックチェーン技術の活用により、より透明性の高いセキュリティ管理が実現されつつあります。

- ゼロトラストアーキテクチャとの統合

SSPM はゼロトラストセキュリティの重要な構成要素として位置づけられ、より包括的なセキュリティフレームワークの一部として機能していくことでしょう。

ゼロトラストについては『ゼロトラストとは?Azure で実現できる構成要素や SASE との違いについても解説』をご覧ください。

まとめ:SSPM による SaaS セキュリティ管理の実現

本記事では、増加の一途をたどる SaaS 利用に伴うセキュリティ課題と、その解決策としての SSPM について解説してきました。 SSPM は単なるセキュリティツールではありません。SaaS 環境全体の可視化、リスク管理の自動化、そしてコンプライアンス対応の効率化を実現する、現代のビジネスに不可欠な基盤といえるでしょう。 導入にあたっては、現状分析から始まり、適切なソリューションの選定、段階的な展開、そして継続的な改善まで、計画的なアプローチが重要です。また、既存のクラウドプラットフォームとの効果的な連携により、より強固なセキュリティ態勢を構築することが可能です。

東京エレクトロンデバイスは適切なソリューション選択をご支援します

クラウドセキュリティをさらに強化するためには、Microsoft Defender for Cloud 及び Microsoft Defender for Cloud Apps との連携が有効な選択肢となります。CNAPP として DevSecOps、CSPM、CWPP の機能を統合した Microsoft Defender for Cloud は、SSPM と組み合わせることで、SaaS からクラウドインフラまでを統合的に保護する強固なセキュリティ体制を実現します。また、Microsoft Defender for Cloud Apps は、SaaS アプリケーションの可視化、データ保護、脅威検知を統合的に提供し、SSPM の機能を補完します。

東京エレクトロンデバイス(TED)の専門家チームは、このような包括的なセキュリティソリューションの選択・導入をご支援いたします。お客様の環境に最適な形での活用方法について、お気軽にお問い合わせください。

SSPM に関する FAQ

SSPM の導入コストはどのくらいですか?

導入コストは企業規模や SaaS 利用状況により異なります。一般的には初期費用と年間ライセンス費用が発生し、多くのベンダーが従量課金制を採用しています。利用する SaaS の数やユーザー数に応じて料金が変動するため、事前に詳細な見積もりを取ることをお勧めします。

小規模企業でも SSPM は必要ですか?

複数の SaaS を利用している、機密データを扱っている、コンプライアンス要件がある、リモートワークを導入しているなどの状況であれば、企業規模に関わらず SSPM の導入を検討する価値があります。特に、IT 部門の人員が限られている小規模企業では、自動化による運用負荷の軽減効果が期待できます。

オンプレミス環境との連携は可能ですか?

可能です。SSPM は一般的に API 連携やハイブリッドクラウド対応コネクターを提供しており、オンプレミス環境との統合が可能です。ただし、事前にネットワーク要件やセキュリティポリシーの確認が必要です。

バックアップ・DR 対策はどうすればよいですか?

SSPM の設定情報やポリシー設定の定期的なバックアップ、監査ログの保管が基本となります。また、障害時の復旧手順を明確化し、定期的な訓練を実施することをお勧めします。

SSPM はガバナンスとコンプライアンスにどのような影響を与えますか?

SSPM の導入により、ポリシー遵守状況の可視化、承認プロセスの標準化、監査証跡の自動記録が可能になります。これにより、ガバナンスの強化とコンプライアンス対応の効率化を実現できます。

SSPM と SIEM の違いは何ですか?

SSPM は SaaS アプリケーションの設定管理に特化したツールで、SIEM はセキュリティログの収集・分析を行うツールです。SSPM は SaaS の設定ミスや権限の問題を検出・修正し、SIEM は様々なセキュリティイベントを監視・分析します。両者は補完的な関係にあります。

セキュリティツールの統合的な活用については「Xdr」もご覧ください。

SSPM の導入にはどのくらいの期間がかかりますか?

基本的な導入は 2-3 ヶ月程度で可能です。ただし、組織の規模や SaaS 利用状況により変動します。段階的な導入アプローチを取ることで、リスクを最小限に抑えながら確実な導入が可能です。

SSPM の導入でどのようなコスト削減効果が期待できますか?

セキュリティインシデントの防止、運用管理の効率化、コンプライアンス対応の自動化などにより、総合的なコスト削減が期待できます。特に、手作業での設定確認やインシデント対応にかかっていた工数を大幅に削減できます。

参考:

- SSPM とは?効率的で安全な SaaS 運用を支える新しいセキュリティ対策について解説!便性の裏に潜むセキュリティ課題を効果的かつ効率的に解決するには | https://www.hitachi-solutions.co.jp/security/sp/column/cloud/08.html

- SSPM とは?SaaS 利用を支えるセキュリティ機能や CSPM との違いを解説|https://www.lanscope.jp/blogs/cloud\_security\_pfs\_blog/20231222\_17387/

- Microsoft Defender for Cloud とは|https://learn.microsoft.com/ja-jp/azure/defender-for-cloud/defender-for-cloud-introduction